Windows Must Cry

05:00, 16 мая 2017

12

мая по всему миру началось масштабное

распространение компьютерного вируса

Wana Decryptor, также известного как Wanna Cry. Эту

кибератаку уже назвали самой масштабной

в истории:

150

стран,

сотни

тысяч

зараженных компьютеров. Заражению

вирусом-шифровальщиком подверглись

как

компьютеры

обычных пользователей, так и рабочие

станции и сервера разных организаций.

Добравшись до компьютеров и сетей,

вирус шифрует файлы и требует «выкуп»

за расшифровку заложников. Большинство

специалистов убеждены, что расшифровать

испорченные вирусом файлы

невозможно.

Вредоносная

программа прокатилась уже почти по всей

Европе, а в России Wanna Cry проник в сети

ГИБДД, МЧС, РЖД, МВД,

«Сбербанка»,

«ВТБ»

и «Мегафона».

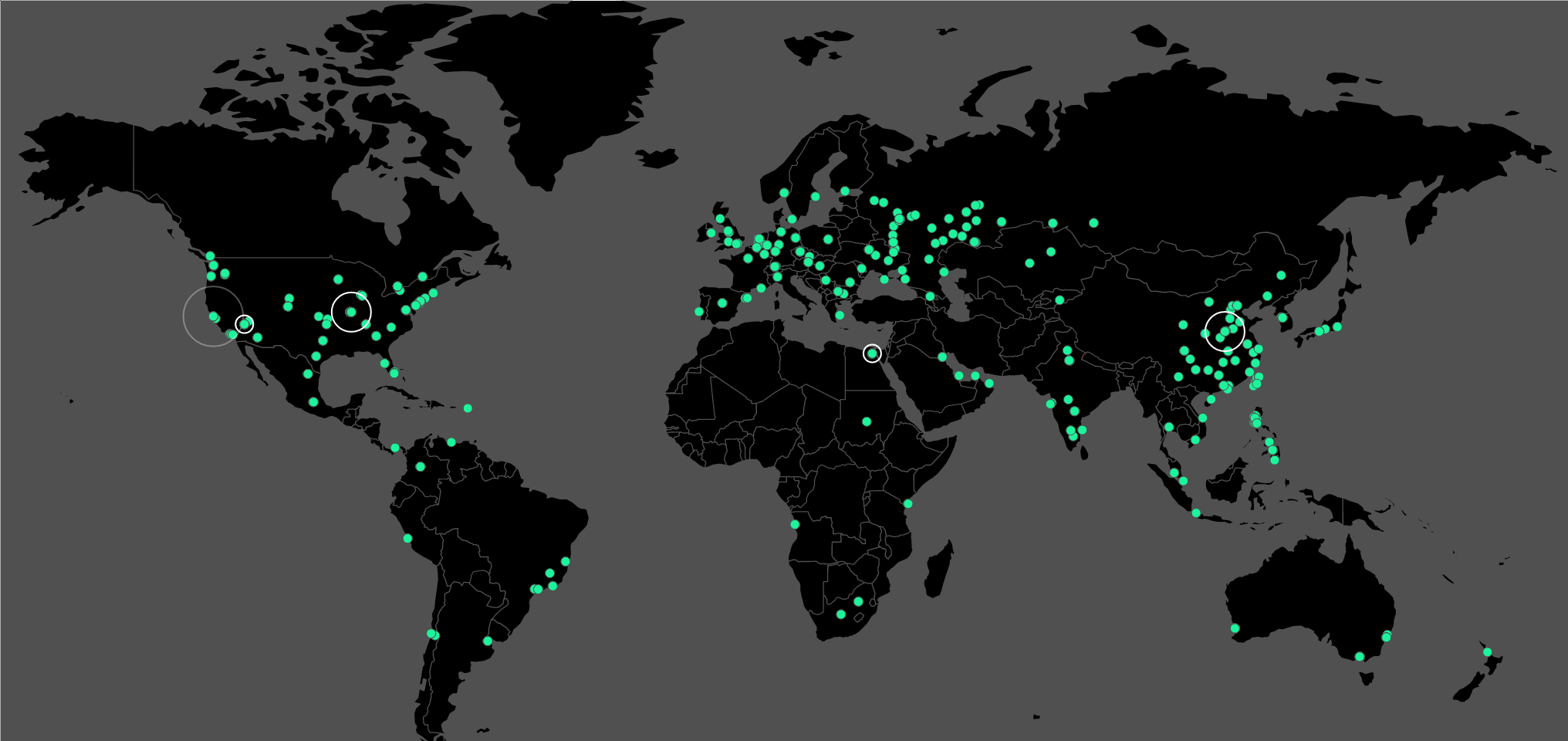

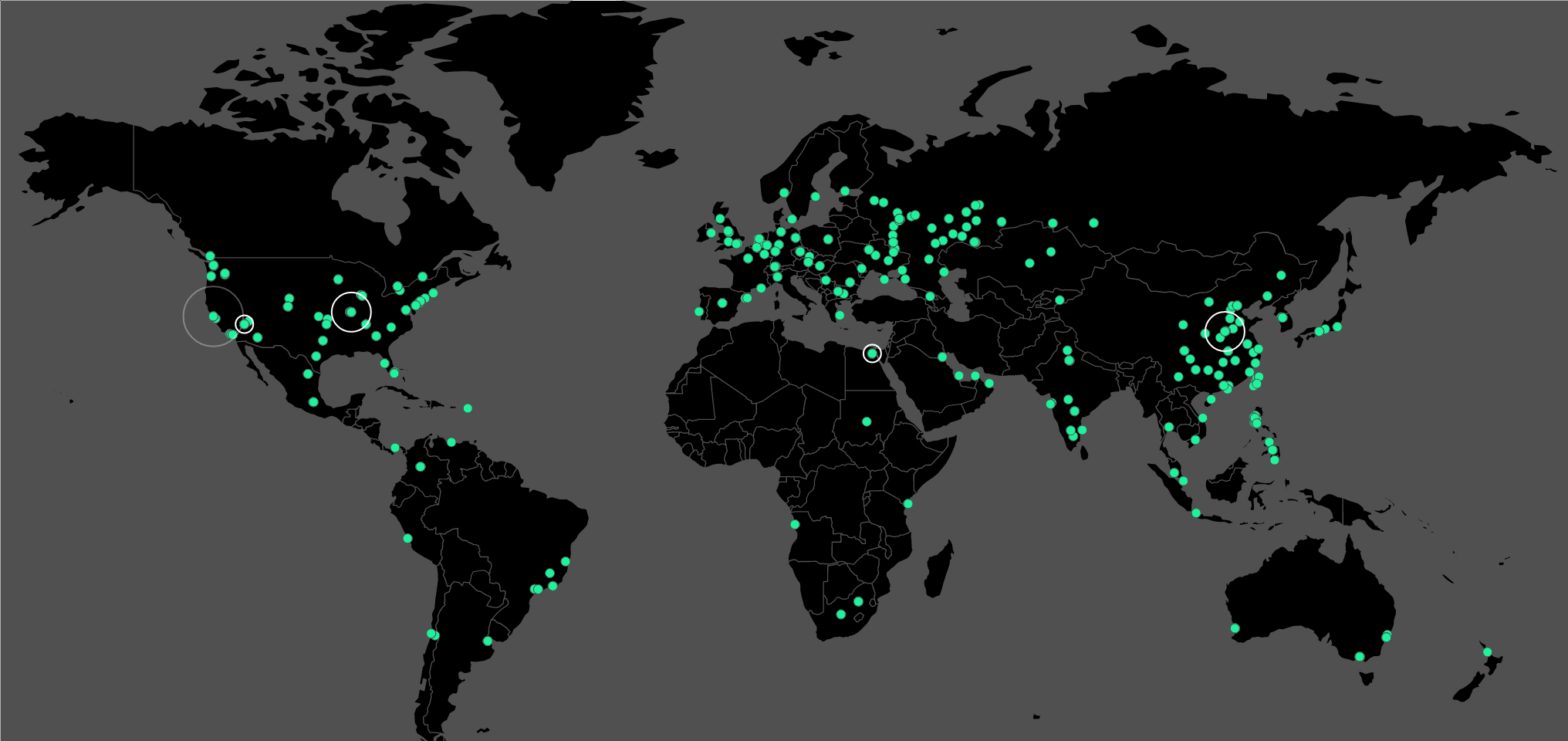

Интерактивная карта заражения Wanna

Cry - по

ссылке

Этот вирус-вымогатель вышел

на тропу войны уже во второй раз.

Изначально он распространялся только

путём обычного фишинга — через

«подозрительные» ссылки и файлы,

высланные на электропочту. Свежая версия

значительно эволюционировала благодаря

скрещиванию со шпионской программой

Агентства национальной безопасности

США. Теперь Wanna Cry,

самостоятельно

(!!) попав на какое-либо устройство, не

ждёт помощи от пользователя, а сам

внимательно осматривается - сканирует

сеть, перехватывает системные сигналы,

и затем через уязвимости Windows захватывает

контроль над компьютером и всеми

доступными с него по сети

устройствами.

Опасности подвергаются только

устройства на ОС Windows, по причине очередной

уязвимости системы (в протоколе SMB v.1).

Это сетевой протокол для удалённого

доступа к файлам, оргтехнике и другим

сетевым ресурсам.

Информация об

уязвимости протокола появилась в

профессиональном сообществе в марте —

и сразу же специалисты «Технологии»

отреагировали, защитив сеть клиентов

от нападения через эту уязвимость

«извне».

Наша локальная сеть построена

так, что не «торчит» этой уязвимостью

прямо в опасный общественный интернет.

Но и это для наших системных администраторов

ещё не повод расслабиться. Это повод

принять меры по защите от заражения

«изнутри» - ведь этот или другой вирус

может прийти старой недоброй ссылкой

в e-mail или мессенджере,

или десантироваться с флешки.

В

опасном положении находятся компьютеры

с Windows во всём мире. Хотя Microsoft

и выпустили в срочном порядке

обновление-заплатку, далеко не у всех

обычных пользователей настроены

регулярные обновления; и не у всех дома

установлен штатный антивирус MS

Essentials.

Но получается, что около 90%

обслуживаемых нашей компанией рабочих

станций находятся в относительной

безопасности уже благодаря тому, что

на них установлена ОС Ubuntu, а не Windows.

А для того, чтобы не допустить заражения

корпоративной сети «изнутри», боевой

профилактикой занялись сразу два

IT-подразделения.

Рассказывает

руководитель отдела поддержки

платформы Windows и баз

данных Анатолий Власенко:

- «Эпидемии» мирового масштаба такого размаха, угрожающие и пользовательским компьютерам, и серверной части, случаются в среднем раз в 2-3 года. Сейчас мы совместно с отделом обслуживания рабочих мест предпринимаем экстренные профилактические меры для защиты работы клиентов.

На серверах наших

клиентов

установлен

ряд обновлений

и

произведены

настройки

,

которые исключают возможность заражения.

Проведены работы по защите рабочих

станций в «закрытых» (на уровне сети)

отделах — например, в бухгалтерии.

В

то же время, все меры, предлагаемые

Microsoft,

связаны с довольно жёсткой блокировкой

уязвимых мест

и не

гарантируют полную защиту. П

ока

остается возможность повреждения

пользовательских данных на рабочих

станциях и общих файловых ресурсах

.

- В таких отделах мы уже установили

на клиентские машины с

Windows

обновлённый антивирус,

- сообщает руководитель отдела

обслуживания рабочих мест Антон Агандеев,

-

а затем начали перекрывать возможные

пути распространения Wanna Cry.

Однако,

даже компьютер с

Ubuntu

может стать переносчиком вируса, если

на нём установлен эмулятор для работы

с

«виндовыми»

программами

WINE.

Поэтом

у также перекрыт запуск

эмуляторов.

По нашим данным,

популярность эмуляторов среди сотрудников

клиентов сильно снизилась, а

значит, особых проблем для работы это

не создаст.

Работы сейчас

продолжаются. Для остальных компьютеров

на Windows обновления будут

установлены централизованно. Для

пользователей это будет выглядеть как

перерыв в работе некоторых сервисов и

просьба перезагрузить компьютер.

Как защититься от вируса-шантажиста?

- Не скачивайте и не запускайте подозрительные файлы и сообщения. При их обнаружении обратитесь к системному администратору (HelpDesk)

- При необходимости открыть флешку — предварительно проверьте её антивирусом. Некоторые антивирусы уже научились распознавать Wanna Cry;

-

Лучше запускать флешки и открывать

файлы под Ubuntu.

Как защитить домашний компьютер

- Обновите свой антивирус. Особенно хорошо, если у вас установлен свеженький MS Essentials на лицензионной Windows. Ещё лучше, если у вас и дома OC на базе Linux.

- Не скачивайте и не запускайте подозрительные файлы и сообщения.

- Проверяйте флешки антивирусом перед открытием. Смотрите на названия файлов.